2017年12月��,F(xiàn)ireEye麥迪安調(diào)查部門的安全研究人員發(fā)現(xiàn)一款針對工控系統(tǒng)(ICS)的惡意軟件—“TRITON”�,黑客利用這款工控惡意軟件TRITON�,攻擊了施耐德電氣公司Triconex安全儀表系統(tǒng)(SIS)����,造成中東一家能源工廠停運(yùn)���,幕后黑手疑似為國家支持型攻擊者。

該惡意軟件可以在攻陷SIS系統(tǒng)后��,對SIS系統(tǒng)邏輯進(jìn)行重編輯����,使SIS系統(tǒng)產(chǎn)生意外動作,對正常生產(chǎn)活動造成影響��;或是造成SIS系統(tǒng)失效��,在發(fā)生安全隱患或安全風(fēng)險時無法及時實(shí)行和啟動安全保護(hù)機(jī)制��;亦或在攻陷SIS系統(tǒng)后�,對DCS系統(tǒng)實(shí)施攻擊,并通過SIS系統(tǒng)與DCS系統(tǒng)的聯(lián)合作用��,對工業(yè)設(shè)備���、生產(chǎn)活動以及人員健康造成破壞��。

這起在工業(yè)廠房發(fā)生的安全系統(tǒng)攻擊事件��,證實(shí)了人們的擔(dān)心�����,黑客越來越重視攻擊公用事業(yè)����、工廠和其他類型的關(guān)鍵基礎(chǔ)設(shè)施。這樣的攻擊可能會導(dǎo)致這些設(shè)施的關(guān)閉�����,或者讓黑客能夠攻擊工業(yè)廠房的其他部分�����,也有可能使運(yùn)營商無法識別和制止這樣的癱瘓攻擊�����。

TRITON是繼“震網(wǎng)”(Stuxnet)蠕蟲病毒和Industroyer等之后經(jīng)公開確認(rèn)為數(shù)不多的ICS惡意軟件變體��。

ICS惡意軟件變體的簡要?dú)v史:

-

2010-震網(wǎng)病毒(Stuxnet)是第一款專門針對SCADA系統(tǒng)(數(shù)據(jù)采集與監(jiān)視控制系統(tǒng))和可編程邏輯控制器(PLC)的惡意軟件���,曾對伊朗的核設(shè)施造成了難以估量的損害����,最終導(dǎo)致伊朗擁有核武器的時間延遲了好幾年����。

-

2013-Havex是一款遠(yuǎn)程訪問木馬(RAT),被編寫來感染SCADA系統(tǒng)(數(shù)據(jù)采集與監(jiān)視控制系統(tǒng))和工控系統(tǒng)(ICS)中使用的工業(yè)控制軟件��,其有能力禁用水電大壩��、使核電站過載���、甚至可以做到一鍵關(guān)閉一個國家的電網(wǎng)�。

-

2014-BlackEnergy2(黑暗力量2.0)是BlackEnergy(出現(xiàn)于2007年)的變種��,該惡意軟件的攻擊目標(biāo)為GE Cimplicity�����、Advantech/Broadwin WebAccess以及西門子WinCC等少數(shù)供應(yīng)商提供的HMI(人機(jī)接口)軟件�����。該惡意軟件被用于2015年12月攻陷烏克蘭電網(wǎng)的網(wǎng)絡(luò)攻擊活動中。

-

2016-Crash Override/Industroyer�����,這是第一款用于攻擊電網(wǎng)系統(tǒng)的已知惡意軟件�,并成功實(shí)踐于2016年12月針對烏克蘭基輔地區(qū)變電站的攻擊活動中。

-

2017年9月- Dragonfly��,賽門鐵克公司發(fā)出預(yù)警稱�����,國家型黑客組織“蜻蜓”(Dragonfly)加大力度攻擊美國和歐洲能源公司��。

-

2017- Triton/Trisys

ICS惡意軟件攻擊步驟

-

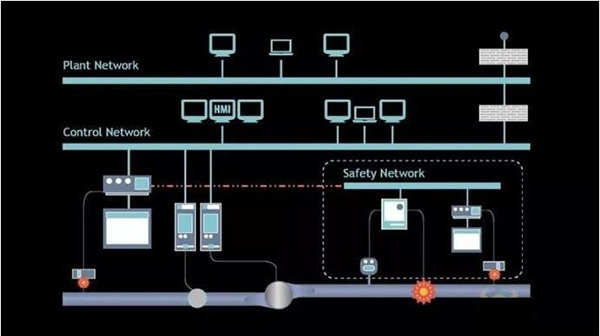

步驟一:攻擊者成功在目標(biāo)網(wǎng)絡(luò)中立足并開始偵察活動�,可能包含以下部分或全部內(nèi)容:一個可能會用于滲透工業(yè)網(wǎng)絡(luò)的遠(yuǎn)程連接;一旦進(jìn)入網(wǎng)絡(luò)�����,攻擊者就可以掃描受感染網(wǎng)絡(luò)來識別ICS設(shè)備����;由于ICS網(wǎng)絡(luò)不使用身份驗(yàn)證或加密����,所以攻擊者能夠訪問任何系統(tǒng)——包括操作員和工程師工作站���、人機(jī)界面、Windows服務(wù)器或控制器(PLC���,RTU或DCS控制器)——以識別攻擊目標(biāo)中的資產(chǎn)詳情�。

-

步驟二:攻擊者把通過偵察活動收集到的信息提取到一個異地位置���。這一過程可以通過將來自不同系統(tǒng)的內(nèi)部消息傳遞給可以將其提取出來的單個位置來實(shí)現(xiàn)�。

-

步驟三:接下來���,使用上述步驟1�����、2中收集到的信息��,將惡意軟件安裝在可訪問目標(biāo)ICS系統(tǒng)的工作站上�。這一過程可以通過網(wǎng)絡(luò)或使用受感染的USB驅(qū)動器來完成����。

-

步驟四:在最后一個階段中�����,惡意軟件會取代現(xiàn)有的邏輯����,并將新的梯形邏輯(一種編程語言)上傳到控制器(PLC��,RTU或DCS控制器)中�����。由于這一邏輯決定了自動化流程的執(zhí)行方式����,因此使用惡意有效負(fù)載進(jìn)行更改或替換會導(dǎo)致系統(tǒng)、環(huán)境和人員的各種操作中斷甚至物理損壞�����。

ICS惡意軟件防御措施

資產(chǎn)所有者考慮采取以下控制措施:

在技術(shù)可行的情況下�����,將安全系統(tǒng)網(wǎng)絡(luò)與過程控制信息系統(tǒng)網(wǎng)絡(luò)隔離開。

能用來設(shè)計SIS控制器的工程工作站不應(yīng)與其它任何DCS(分布式控制系統(tǒng))過程控制信息系統(tǒng)網(wǎng)站進(jìn)行雙宿(Dual-Homed)連接��。

利用提供物理控制能力的硬件功能對安全控制器進(jìn)行編程�����,一般通過物理密鑰控制的交換機(jī)實(shí)現(xiàn)�。在Triconex控制器上��,除了預(yù)定的編程事件期間���,密鑰不應(yīng)留在PROGRAM模式中��。

通過變更管理程序改變密鑰位置�。定期審查當(dāng)前的密鑰狀態(tài)�。

對于依賴SIS提供數(shù)據(jù)的任何應(yīng)用程序,使用單向網(wǎng)關(guān)網(wǎng)絡(luò)連接���,而不是雙向網(wǎng)關(guān)�����。

在能通過TCP/IP訪問SIS系統(tǒng)的任何服務(wù)器或工作站上采用嚴(yán)格的訪問控制和應(yīng)用白名單措施�����。

監(jiān)控ICS網(wǎng)絡(luò)流量���,檢測意外通信流量和其它異?���;顒?�。